SOC 將大量不同的資料整合到一個資訊架構中。分析師需要能夠快速評估數據,將數據轉化為訊息,並利用這些資訊來完成他們的任務。

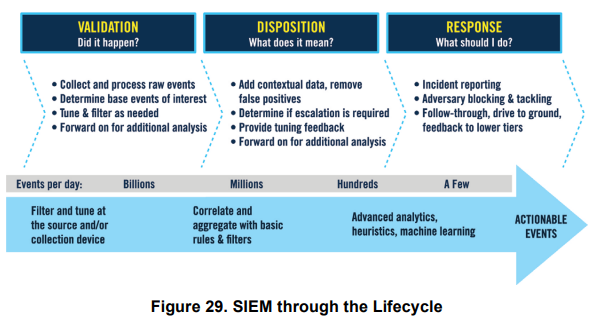

SOCs bring vast amounts of disparate data together into an information architecture. Analysts need to be able to quickly evaluate the data, turn the data into information, and use the information to fulfill their mission.

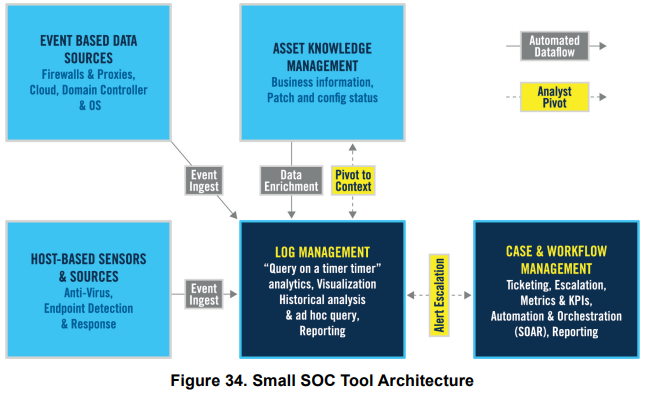

少收集Network資料(所需存放空間及分析運算資源)及Cyber Threat(需要專業人員收集或購買商用)

少Threat情資平台及Malware Detonation系統(需要專業人員分析或購買商用)

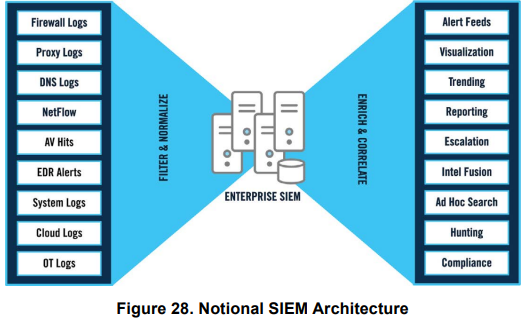

SIEM平台負責收集、聚合、過濾、儲存、分類、關聯和顯示相關數據,提供即時和歷史事件調查和分析

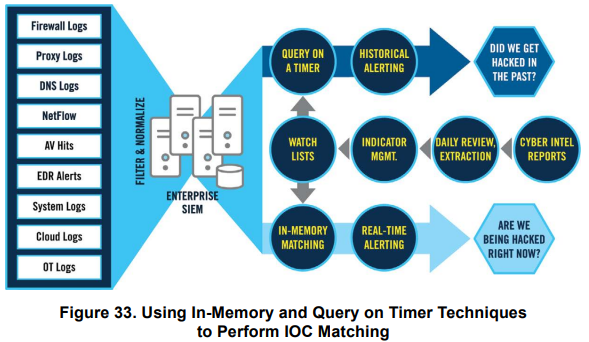

SIEM基於時間軸匯整,如於事前建立規則匯入IOC情資,再比對到時可以做及時告警;也可以於事後下搜尋語法關聯事件

SIEM不應該只是像黑洞,不斷收集資料而沒有回饋

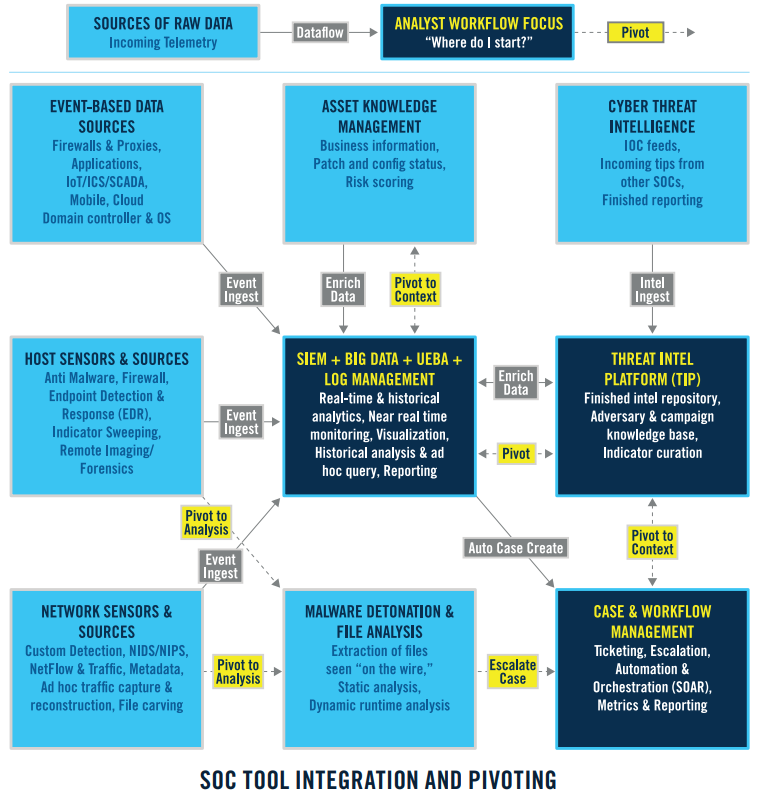

透過整合許多SOC工具,包括安全資訊和事件管理 (SIEM)、使用者和實體行為分析 (UEBA)、做自動化和回應 (SOAR) 以及其他工具,去符合組織的技術環境,包括雲端和營運技術環境。

這部影片討論提到,是否一定要有SIEM,其回應根據公司環境,如果環境都只有幾台PC,也有既有的Log Server,有EDR平台就很足夠了,重點是有做到收集要保護環境的事件,進行分析,並產出報告

https://youtu.be/MCPrgV821z4?si=qKxxiki1siL5t1jI&t=1800